HVA:

En ny sårbarhet er avdekket i "sudo", et program integrert i de fleste Linux/Unix baserte operativsystemer for å tillate brukere å kjøre programmer med sikkerhetsprivilegier som andre brukere, f.eks (root).

HVOR:

Sudo er en standardkomponent i langt de fleste Linux distribusjoner og er brukt både på

- Brukerstyrte systemer (fysisk / virtuell)

- Servere (fysisk / virtuell / sky)

- Ett-kort maskiner som Raspberry PI

- Internet-of-Things

NÅR:

Sårbarheten ble kjent i går kveld norsk tid, tirsdag 26. januar 2021.

HVA KAN SKJE:

En angriper kan benytte seg av sårbarhet i SUDO til å eskalere fra en begrenset / standard bruker, til å oppnå full administrator tilgang (root).

Dette kan gjøres direkte av en pålogget bruker eller av kode som blir utløst eller startet av en funksjon eller bruker av systemet.

HVA BØR DU GJØRE:

Netsecurity's anbefaling er å oppdatere denne sårbarheten umiddelbart, oppdateringer er på vei fra flere leverandører.

- Sjekk dine leverandørers status når det gjelder denne sårbarheten, se Source

- Last ned og installere oppdateringer til løsninger du kjører så snart som mulig, Source 3 under vil oppdateres med lenker til oppdateringer men sjekk også direkte med leverandør.

- Sjekke installerte versjoner av sudo, følgende versjoner av SUDO er utsatt:

- Alle legacy versjoner fra 1.8.2 til 1.8.31p2

- Alle stable versjoner fra 1.9.0 til 1.9.5p1

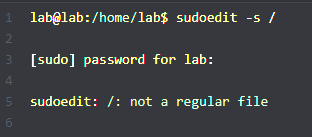

Bekrefte manuelt ved å bruke kommandoen "sudoedit -s /"

Hvis feilmeldingen starter med "sudoedit:", er systemet sårbart.

Derimot starter det med "usage:", indikerer det at systemet er oppdatert.

REFERANSER:

Registrert som CVE-2021-3156

Navngitt "Baron Samedit" av selskapet som fant sårbarheten.

KONTAKT MED NETSECURITY:

Ta gjerne kontakt med din kontaktperson i Netsecurity for mer informasjon og assistanse.

Source 1: https://www.sudo.ws/alerts/unescape_overflow.html

Source 3: https://nvd.nist.gov/vuln/detail/CVE-2021-3156

Source 4: https://aws.amazon.com/security/security-bulletins/AWS-2021-001/

Source 5: https://access.redhat.com/